Testy szczepionki przeciwko Eboli zakończyły się sukcesem

23 grudnia 2016, 12:24Być może w końcu udało się opracować szczepionkę chroniącą przed Ebolą. Z pisma The Lancet dowiadujemy sie, że opracowano dane z dużego testu przeprowadzonego w 2015 roku w Gwinei. W testach wzięło udział 11 841 osób, a szczepionkę rVSV-ZEBOV podano 5837 z nich

Cyberatak na brytyjski parlament

26 czerwca 2017, 08:42Brytyjski parlament padł ofiarą cyberataku, którego celem były konta pocztowe chronione słabymi hasłami. W wyniku ataku część komunikacji została sparaliżowana, a parlamentarzyści stracili dostęp do swoich e-maili. Utrata dostępu nie była jednak bezpośrednio spowodowana działaniem przestępców.

Chiny budują kolejną stację badawczą w Antarktyce

13 lutego 2018, 12:38Chiny rozpoczęły budowę swojej piątej stacji antarktycznej. Powstanie ona na Inexpressible Island w Zatoce Terra Nova na Morzu Rossa. Obecnie w zatoce znajdują się trzy stacje, letnie włoska i niemiecka oraz całoroczna koreańska. Chińska stacja będzie stacją całoroczną.

Biżuteria antykoncepcyjna coraz bliżej

26 marca 2019, 15:32Prace nad antykoncepcyjną biżuterią są coraz bardziej zaawansowane. Naukowcy z Georgia Institute of Technology zaprezentowali właśnie kolczyk z zapięciem z wbudowanym plastrem przezskórnym (transdermalnym).

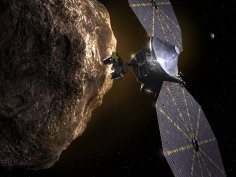

Misja Lucy otrzymała zielone światło. Ludzkość poleci badać trojany

23 października 2019, 05:17Panel ekspertów złożony ze specjalistów z NASA i zewnętrznych instytucji zakończył przegląd założeń misji Lucy, pierwszej misji do planetoid trojańskich. Lucy Critical Design Review trwał od 15 do 18 października. W tym czasie eksperci zostali zapoznani ze wszelkimi szczegółami planowanej misji, w tym z budową pojazdu, jego wyposażeniem, szczegółami budowy, planowanych testów, systemów naziemnych, założeń naukowych misji itp. itd

Śmiertelne upały zdarzają się dwukrotnie częściej niż w przeszłości

9 maja 2020, 09:04Zmiany klimatyczne spowodowały, że na niektórych obszarach Ziemi coraz częściej panują warunki zabójcze dla człowieka. Amerykańsko-brytyjski zespół naukowy informuje, że w porównaniu z rokiem 1979 dwukrotnie zwiększyła się częstotliwość występowania temperatury mokrego termometru (TW) pomiędzy 27 a 35 stopni Celsjusza

Podczas narodzin aktywuje się system bezpieczeństwa. Może wyjaśniać zespół nagłej śmierci łóżeczkowej

3 grudnia 2020, 17:57Naukowcy z University of Virginia School of Medicine opisali zmiany, jakie zachodzą w układzie oddechowym w momencie, gdy po narodzeniu bierzemy pierwszy oddech. Badania te są niezwykle ważna dla lepszego poznania zespołu nagłej śmierci łóżeczkowej (SIDS).

Gdańsk: opracowano innowacyjne urządzenie do śródoperacyjnego badania ukrwienia narządów przewodu pokarmowego

2 marca 2022, 11:29Grupa gdańskich naukowców opracowała prototyp innowacyjnego urządzenia do śródoperacyjnego badania ukrwienia narządów przewodu pokarmowego. Dzięki niemu będzie można znacząco zmniejszyć liczbę powikłań, a przez to obniżyć koszty i czas leczenia.

Sprzątacz zniszczył 20 lat badań. Uczelnia chce milionowego odszkodowania

28 czerwca 2023, 11:49Sprzątacz wyłączył zamrażarkę w uczelnianym laboratorium, ponieważ zepsuty sprzęt wydawał drażniący dźwięk. W ten sposób zniszczył próbki i inne materiały, niwecząc przeszło dwie dekady badań. Rensselaer Polytechnic Institute w Troy domaga się od firmy, która go zatrudniła, ponad 1 mln dolarów. Kwota ta ma stanowić odszkodowanie i pokryć opłaty prawne.

Allegro pełne dziur

21 grudnia 2006, 12:27Allegro jest największym polskim serwisem aukcyjnym, którego codziennie używają tysiące osób sprzedając i kupując rozmaite przedmioty. Każda z tych akcji wymaga zalogowania się do części "Moje Allegro" której, jak się okazało, poziom bezpieczeństwa jest równy zeru, a co jednocześnie nie za bardzo interesuje pracowników Allegro, bo pomimo wysłania dwóch maili z konkretnymi przykładami ataków pozostały one bez odzewu.